昨天在讨论Demisto,发现一个新闻,他们的新公司,种子轮融了5300万美元,一下子引起我不老的好奇心,扒一下看看。

这个公司叫Descope, https://www.descope.com/。

产品方向

公司的产品是CIAM,原文是No-code CIAM platform for developers and IT teams(面向开发人员和 IT 团队的无代码 CIAM 平台)

什么是CIAM: CIAM是指“客户身份和访问管理”(Customer Identity and Access Management),是一种管理客户(即终端用户)的身份认证、授权、配置文件管理和权限管理的解决方案。CIAM系统通常用于企业和组织为他们的客户提供安全访问其应用程序和服务的方式。主要功能包括单一登录(SSO)、多因素身份验证、个人资料管理、访问控制和安全监控等,旨在提升用户体验、保护用户数据和增强安全性。

针对CIAM,他们做了什么?

- 全平台,全开发语言支持。

- 企业应用ready. MFO,联邦认证,单点登录,多因素,无密码,企业需要的,它都有了。

- 与三方整合,Goolge身份,微软身份,Github身份,Facebook身份,都能集成。

- 用户的管理,权限的管理都整合了。

- SaaS服务。

一句话,无论你要做2B还是2C的开发,身份,权限,用户这些管理都交给他们,自己不用操心了。你不放心?代码开源了。

收费模式:按订阅,及用户数付费。

赛道评价

未来的企业都是IT企业,软件或软件服务将是对内对外工作流的承载。很多软件都会走向自开发自运营状态,都会涉及用户身份管理权限,这是安全基石,同时也是开发中非常繁杂的部分。

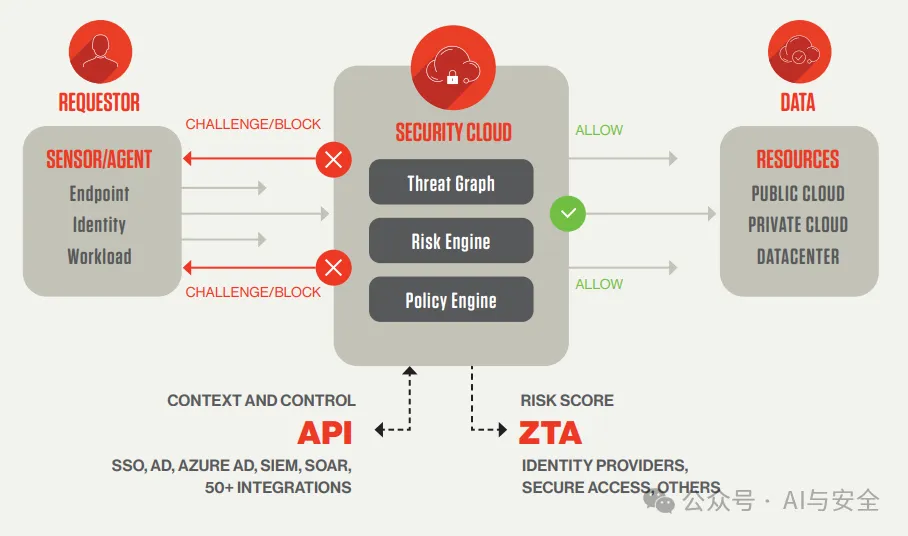

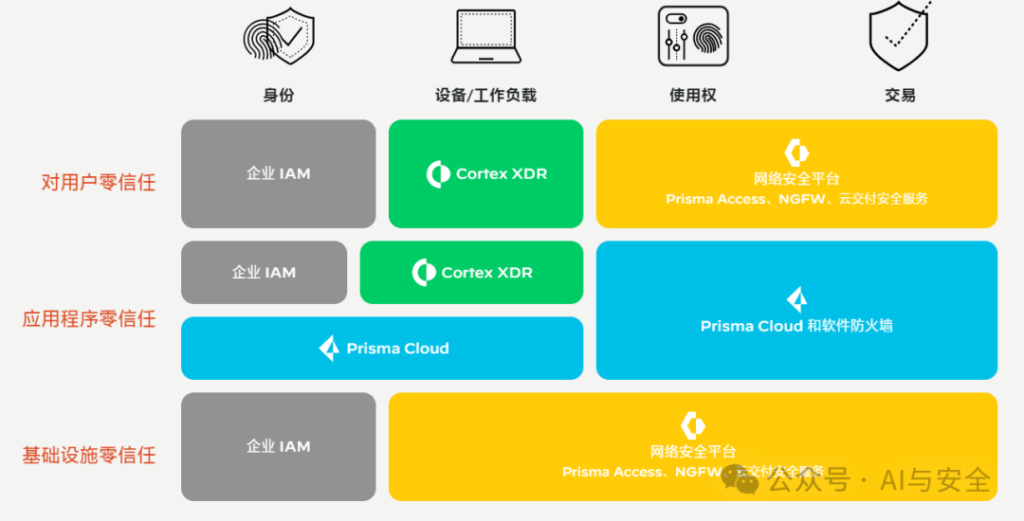

在零信任里,身份是安全基础。国内的微信、支付宝扫码认证是认证的一小部分,只完成了身份确认的工作,已经是一个巨大的市场,再加上身份管理,权限管理,市场空间不可想象。简单看一下,上一代,那么小的IT市场,Windows的域控赚了多少?

这是一条不可想象的赛道。

如果要了解更多内容,可以参考阅读《安全该有的样子系列》。

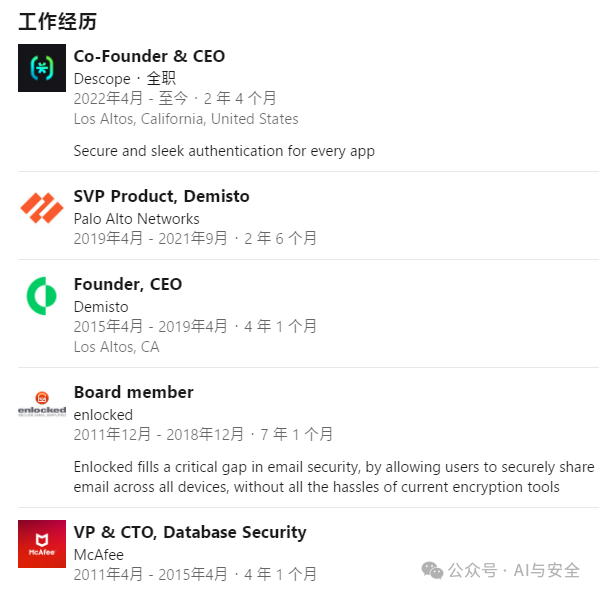

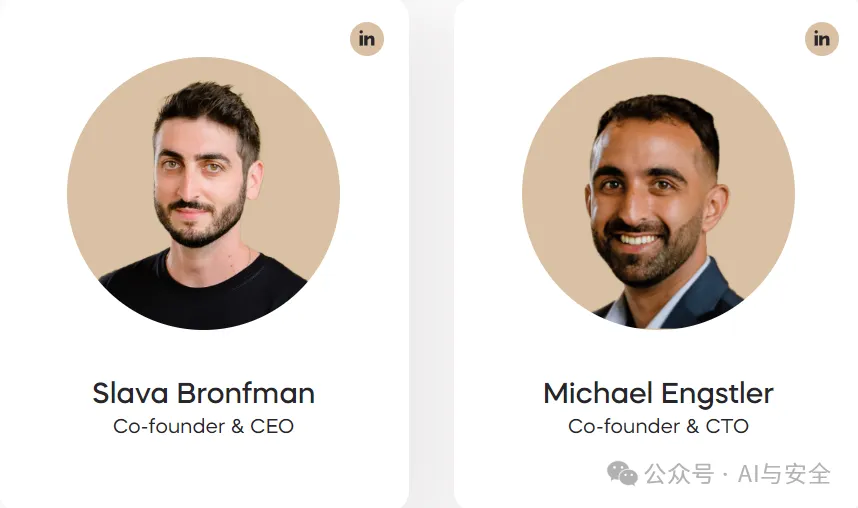

团队

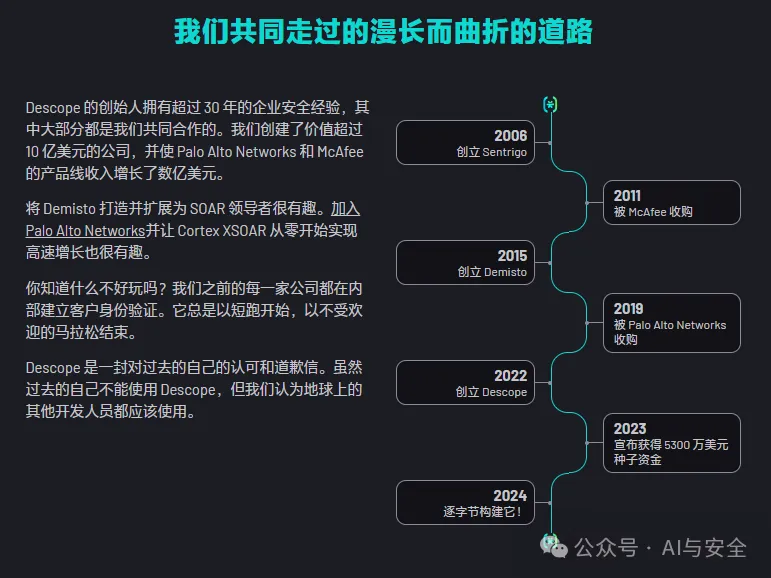

上一篇已经介绍过这个已经成功两次的团队,在网站上,他们是这么说的

多次成功的团队,无需多言。

投资人视角

什么样的公司是好公司?

用一句话说:能够快速长大的公司。再准确一点:好的赛道,能成为头部的公司。Winner takes all。只有找到有潜力成长为头部的公司,投资才会有好的回报。

赛道已定,什么样的公司能成为头部公司?拥有最好团队的。

按以上观点,Descope的价值还要怀疑吗?至于价钱,好东西就是要贵一些。投个便宜的,哪天关门,血本无归,是不是更贵?

看看都是谁投了他们:

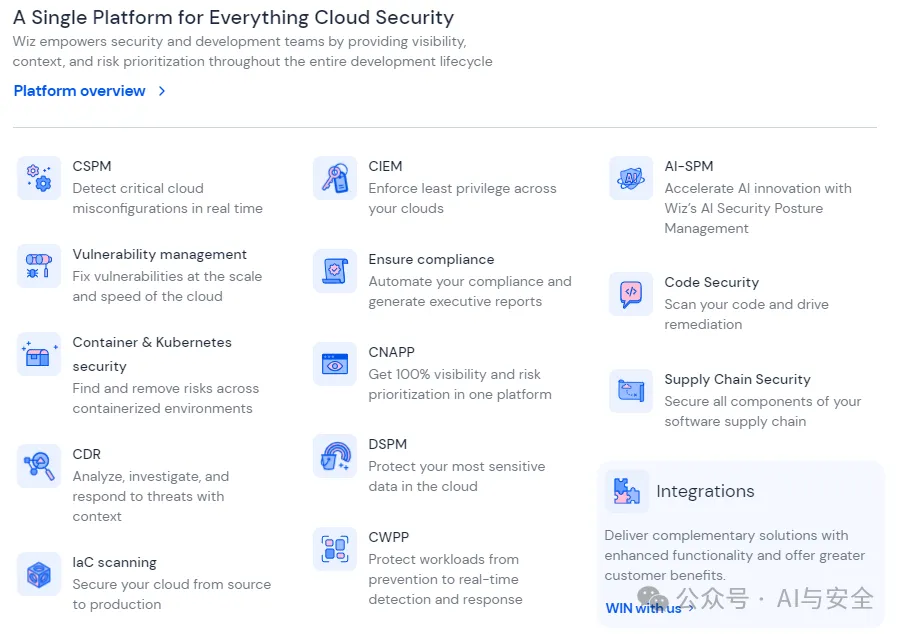

Lightspeed:光速,投了Wiz,Mistral,Snap,几百家吧。

Notable. 聚焦于科技,安全的早期投资,前身是GGV,可以自行搜索。

前边两家是领投。

TechAviv: 150 位全球最成功的公司创建者重新构想了首笔风险投资基金的前景。共同支持并积极支持以色列精英创始人创建他们的传统公司。

J-Ventures:是硅谷的投资机构,偏早期。

Unusual ventures,加州的投资机构,偏早期。

SVCI Silicon Vally CISO Investments,专业投资安全的机构。

其实还有两位个人投资人,CrowdStrike CEO George Kurtz 和微软的前董事会主席 John W. Thompson。

重量级都还可以。

小结

最好的赛道,最好的团队,就该贵一点。5300万合适不合适,看投资人用钱投票的态度就知道了。