01 BeyondCorp 是什么?

BeyondCorp 是Google 开发的网络安全架构,它将访问控制从传统的网络边界转移到单个设备和用户。目标是让用户能够随时随地在任何设备上安全地工作,而无需使用虚拟专用网络 (VPN) 来访问组织的资源。

移动办公的出现,对传统的边界网络安全架构提出了非常大的挑战,边界变得模糊。理论上,无VPN,全部应用对互联网安全是最好的方案,但实施难度极大,原因在于,需要应用能够有足够的安全能力或方案支撑,但很多传统应该其实是默认内网安全的,比如一些存储,数据库等。

以国内为例,我见过一些大的企业,部分应用能够做到互联网的安全,比如Email,或对外服务等,但完成全公司改造,可以不用VPN直接访问内网的,至今未见过。

02 BeyondCorp ,“从设计到在 Google 部署”

Google专门为BeyondCorp开了专区,在该专区里,有一些文章专门介绍。这是其中最推荐的一篇,“从设计到在 Google 部署”,发表于2016年。

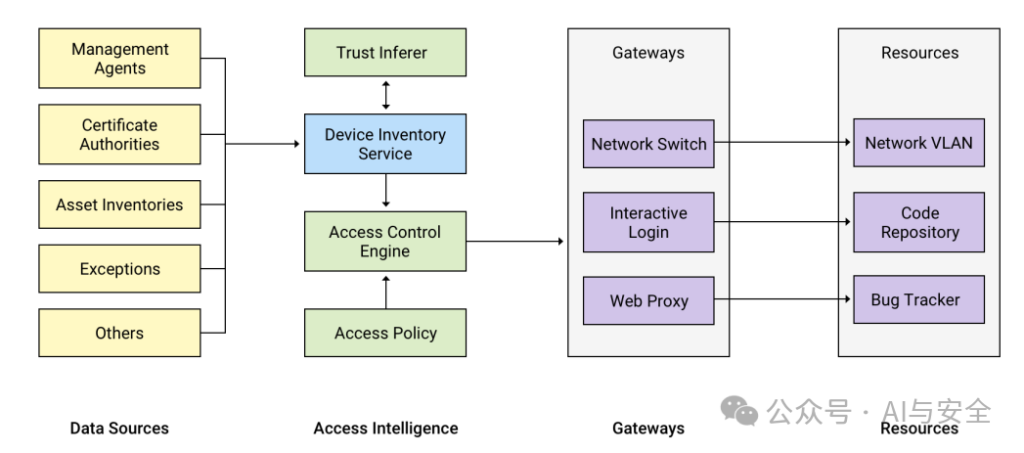

文中的核心架构是这么表达的:

在该架构中,最核心的东西有三点:

- Device Inventory Service,设备清单服务。该服务对应于设备的管控,尤其是终端设备的管控,要求设备在符合一些标准才能接入。设备的管控加人的管控,共同完成源端的管理。比如,如果要对关键设施作一些操作,即使人有权限,也要在安全的设备上进行,以防止设备上有黑客软件等对系统造成伤害。还有一个很重要的问题,是用户名密码很容易丢失或被盗。黑客即使拿到用户名和密码,没有认证的设备,也无法使用。

- Access Control Engine,访问控制引擎,基于策略对每一次访问作管控。确保只有完全满足策略要求的访问才能进行。

- Gateways,安全网关。Access Control Engine来评估操作是否满足权限,对于不满足的情况,需要拦,拦截的任务就是Gateway来实施。其它所有服务放在Gateway的后边,确保只有通过Gateway才能访问,这样完成完整的策略控制。这个Gateway就是很多零信任网关的由来,有现在专门有个品类,叫做ZTNA。但是,复杂的应用,意味着复杂的策略管理,或者说细粒度的权限管理,这些实施起来,Gateway比较难。在最新的一些应用中,都是在应用中直接实现策略管理的相关功能。

关键点:

无边界设计:从特定网络连接不能决定您可以访问哪些服务

情境感知:根据您和您的设备的了解,授予对服务的访问权限。

动态访问控制:所有服务访问都必须经过身份验证、授权和加密。

03 零信任标准化

零信任2010即由Forrest提出,随着零信任发展和被广泛接受,NIST(National Institute of Standards and Technology,美国国家标准及技术研究所 )逐步将其标准化。关于零信任,NIST有两个文档很关键,分别是零信任架构(NIST SP 800-207 Zerotrust Architecture),基于属性的访问控制 (ABAC) 定义和注意事项指南(NIST SP 800-162 Guide to Attribute Based Access Control Definition and Considerations),有兴趣可以阅读。

04 挑战

Google的BeyondCorp方案,看上去是非常完美的,但实际操作也非常难。就以Google自身的情况,改造至今尚未完全完成(离文章发表已经过去8年)。

2023年6月23日,Google有一篇文章:BeyondCorp 与零信任的长尾效应,描述了一些改造的困难案例。

- 应用与现有解决方案不兼容:一些应用虽然基于HTTPS,但不能轻易配置证书或代理;需要使用非HTTPS协议进行IP层连接到各种后端;或者明确需要基于IP的客户端白名单才能正常工作。三方的应用尤其表现突出。

- 性能要求严格的团队:对于有严格带宽或延迟要求的团队,通过代理访问可能会降低性能,特别是代理与用户物理距离较远的情况。

- 特定工作流程:一些工作流程可能因为支持团队或关键业务部分的需要,被授予了网络级别的例外(称为”MNP holes”),例如打印机的直接访问、SSH直接访问以及紧急IRC访问。

为了解决这些问题,Google启用了微分段方案,主要用于以下场景:

- 需要任意IP连接的工具:对于那些需要跨网络任意IP连接的工具,微分段VPN作为一个通用选项,可以提供细粒度的网络访问控制。

- 支持不能运行任意应用程序的端点:对于那些通常为嵌入式系统的端点,它们可能无法运行任意应用程序,微分段VPN提供了解决方案。

- 集成现有的BeyondCorp访问决策机制:微分段VPN与现有的授权机制集成,为用户配置了预设的后端访问权限。

同时,在以下场景中,仍然使用VPN:

- 远程工作支持:在COVID-19疫情期间,VPN作为一个熟悉的服务,允许用户在家工作,同时保留基于IP的特权。

- 非BeyondCorp工作流程:对于那些尚未迁移到BeyondCorp的工作流程,VPN提供了一种短期的解决方案。

- 特定专业化用例:对于那些需要IP基础特权的特定用例,VPN提供了一种解决方案,尽管它不是长期的最佳选择。

所以,从2011年至今,Google BeyondCorp 的使命 仍然是:

让每位 Google 员工都可以在不借助 VPN 的情况下通过不受信任的网络顺利开展工作。

革命尚未成功。

05 小结

零信任的方案是目前能找到的安全上的理想方案。Google这么做,一个很重要的原因是:在2009年,发生了某国对美国大型企业基础设施的高复杂APT入侵,这其中包括Google。在这个方案上针对此种攻击场景设计,应该是尽了全力。NIST等权威机构,国外主流安全厂商也在走这条路,除了实现难一点,国内对它也很少质疑。

- 在零信任里,最关键的是访问控制和策略管理。而访问控制的关键,是身份管理和资产管理,所有的策略基于身份和资产。访问控制和策略管理应该是全网统一的,应用应该接入这些系统。

- 零信任的实现非常挑战。各种历史遗留的问题并不好解决。尤其是历史遗留的应用,实现统一管理很难,基本无法接入。